1. www.VirusTotal.com 에 파일을 업로드하자. 기존의 안티바이러스에 정의된 것과 일치하는가?

69개의 엔진에서 59개의 엔진이 탐지하였다.

2. 이 파일이 패킹되거나 난독화된 징후가 있는가? 그렇다면 무엇으로 판단했는가? 파일이 패킹돼 있고 가능하다면 언패킹해보자.

PEiD의 컴파일 정보를 보면 패킹되지 않았음을 알 수 있다.

섹션의 이름이 전형적이고, RAW Size와 Virtual Size가 적절하게 되어있다.

또한 IAT 정보도 정상적인 것으로 보아 이 파일은 패킹되지 않았음을 알 수 있다.

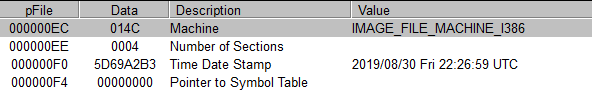

3. 이 프로그램은 언제 컴파일됐는가?

Time Data Stamp 정보를 통해 2019/08/30 22:26:59 UTC에 컴파일 된 것을 알 수 있는데, 이 책이 출간 된 때가 2013년이므로 이는 조작된 컴파일 시간이다.

4. 임포트를 보고 악성코드의 기능을 알아낼 수 있는가? 그렇다면 어떤 임포트를 보고 알 수 있었는가?

ADVAPI32.dll에서는 권한을 상승시키는 함수를 임포트하고, KERNEL32.dll에서는 파일을 실행하고 작성하는 함수와, 리소스와 관련된 함수, temp 폴더의 경로를 획득하는 함수, 디렉터리와 관련된 함수를 임포트 하는 것을 확인하였다.

5. 감염된 시스템에서 악성코드를 인식하는 데 어떤 호스트 기반이나 네트워크 기반의 증거를 사용했는가?

위의 IAT에서는 URL과 관련된 함수가 없었는데 파일 내에 해당 문자열이 존재하는 것과 리소스 관련 함수들이 존재하는 것으로 보아 리소스 영역을 분석해 볼 필요가 있다. 또한 \system32\wupdmgrd.exe 위치에 파일을 생성하거나, www.practicemalwareanalysis.com/updater.exe 에서 악성코드를 다운로드 받는다고 추측해 볼 수 있다.

6. 이 파일은 리소스 섹션에 하나의 리소스가 있다. Resource Hacker를 이용해 리소스를 점검하고 리소스를 추출해보자. 리소스로부터 무엇을 알 수 있는가?

리소스 영역을 확인 해 보았더니 PE파일 구조가 보인다. 따라서 리소스 영역에 또 다른 실행파일을 추가 한 것으로 보인다. 따로 bin 파일로 저장해서 확인해보자.

원래 Lab01-04.exe에서 임포트 하지 않았지만 문자열로 존재했던 URL 관련 함수가 해당 추가 파일에서 임포트 하는 함수였다. URLDownloadToFile 함수로 위에서 확인했던 URL의 파일을 다운로드 받는다고 추측 가능하다.

'악성코드분석 > 실전 악성코드와 멀웨어 분석' 카테고리의 다른 글

| 실전 악성코드와 멀웨어 분석 실습 3-2 (0) | 2021.11.12 |

|---|---|

| 실전 악성코드와 멀웨어 분석 실습 3-1 (0) | 2021.11.12 |

| 실전 악성코드와 멀웨어 분석 실습 1-3 (0) | 2021.11.10 |

| 실전 악성코드와 멀웨어 분석 실습 1-2 (0) | 2021.11.10 |

| 실전 악성코드와 멀웨어 분석 실습 1-1 (0) | 2021.11.10 |